Comprendre le processus de la poignée de main SSL/TLS

Daniel MartinezPartager

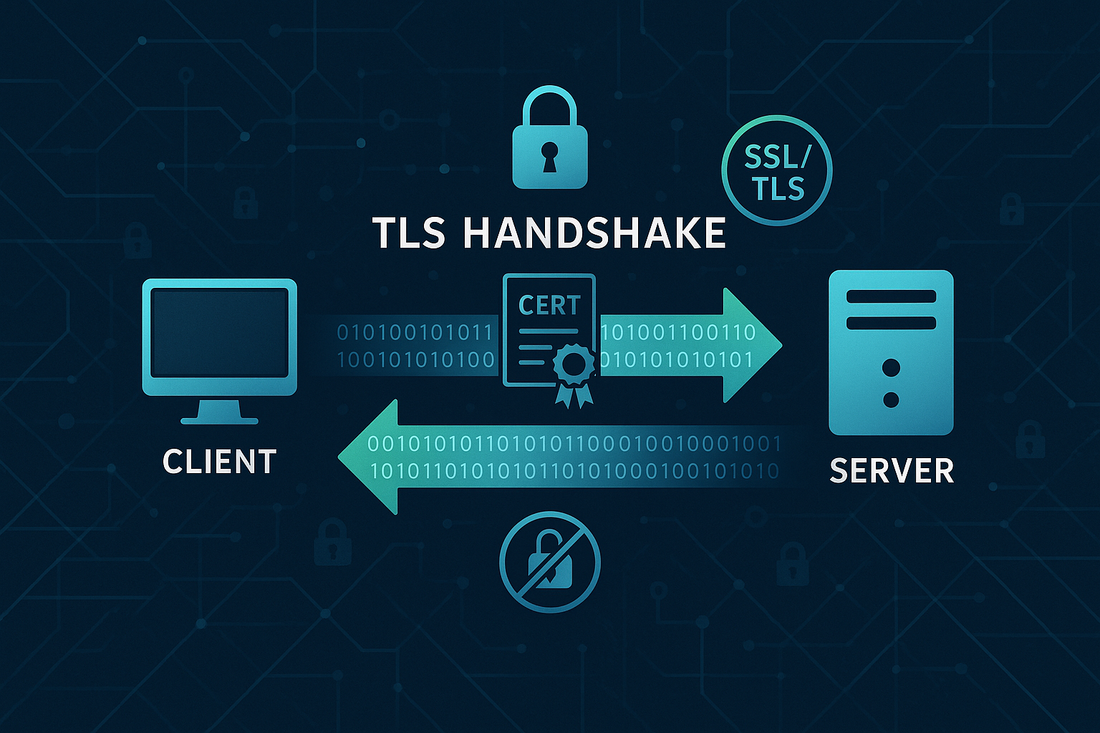

Lorsque vous visitez un site web sécurisé protégé par SSL Certificates, un processus complexe se met en place en coulisses avant toute transmission de données.

Ce processus critique est connu sous le nom de poignée de main SSL/TLS et constitue la base de toute communication sécurisée sur l'internet. Il est essentiel de comprendre le fonctionnement de cette poignée de main pour les administrateurs système, les développeurs web et toute personne responsable de la mise en œuvre de la sécurité de SSL Certificate.

La poignée de main SSL/TLS est un protocole sophistiqué qui établit une connexion sécurisée entre un client (généralement un navigateur web) et un serveur.

Ce processus garantit que toutes les données transmises entre ces parties restent cryptées et protégées contre d'éventuelles écoutes ou altérations.

Qu'est-ce que le processus de poignée de main SSL/TLS?

La poignée de main SSL/TLS représente la phase de négociation initiale entre un client et un serveur lors de l'établissement d'une connexion sécurisée.

Ce processus comporte plusieurs étapes au cours desquelles les deux parties s'authentifient mutuellement, conviennent de méthodes de cryptage et établissent les clés cryptographiques qui seront utilisées pendant toute la durée de la session. Il s'agit d'un processus formel de présentation et d'accord qui doit être mené à bien avant que toute information sensible puisse être transmise en toute sécurité.

Au cours de cette poignée de main, plusieurs fonctions critiques sont exécutées.

Il s'agit notamment de la vérification de l'identité par la validation de SSL Certificate, de la négociation de la suite de chiffrement, de l'accord sur la version du protocole et de la génération de clés symétriques. L'ensemble du processus ne prend généralement que quelques millisecondes, mais la sécurité qu'il offre est inestimable.

La poignée de main utilise une combinaison de cryptage asymétrique et symétrique.

Dans un premier temps, le cryptage asymétrique (utilisant les paires Public et Private Key ) est utilisé pour l'échange de clés et l'authentification. Une fois la poignée de main terminée, le cryptage symétrique prend le relais pour la transmission des données proprement dite, car il est beaucoup plus rapide et plus efficace pour les grandes quantités de données.

Le processus de la poignée de main SSL/TLS étape par étape

La poignée de main SSL/TLS se compose de plusieurs phases distinctes, chacune servant un objectif spécifique dans l'établissement d'une communication sécurisée.

La première étape commence par le message Client Hello.

Lorsqu'un client établit une connexion avec un serveur protégé par SSL Certificate, il envoie un message Client Hello contenant la version la plus élevée du protocole SSL/TLS prise en charge par le client, un numéro généré de manière aléatoire pour une utilisation ultérieure, une liste de suites de chiffrement avec lesquelles le client peut travailler et toute extension SSL Certificate prise en charge par le client.

Le serveur répond par un message Server Hello.

Ce message comprend la version du protocole SSL/TLS sélectionnée parmi les versions prises en charge par le client, un autre numéro généré aléatoirement du côté du serveur, la suite de chiffrement choisie dans la liste du client et l'identifiant de session pour cette connexion particulière. Cette négociation garantit que les deux parties utilisent des méthodes de chiffrement et des versions de protocole compatibles.

Vient ensuite la phase de présentation de SSL Certificate.

Le serveur envoie son SSL Certificate au client, qui contient le Public Key du serveur, les informations relatives à l'identité du serveur et la signature numérique du Certificate Authority (CA).

SSL Certificate Validation et authentification

Une fois que le client a reçu le site SSL Certificate du serveur, il doit vérifier l'authenticité et la validité du site SSL Certificate.

Ce processus de vérification comporte plusieurs contrôles : le client vérifie que le SSL Certificate a été émis par un Certificate Authority (CA) de confiance, confirme que le SSL Certificate n'a pas expiré, vérifie que le SSL Certificate n'a pas été révoqué et s'assure que le Common Name (CN) ou le Subject Alternative Name (SAN) correspond au domaine du serveur.

Si la validation de SSL Certificate échoue à un moment ou à un autre, le processus d'échange se termine.

C'est pourquoi le choix d'un fournisseur SSL Certificate de bonne réputation est crucial pour maintenir une expérience utilisateur transparente et éviter les avertissements de sécurité qui peuvent faire fuir les visiteurs.

Échange de clés et génération d'un secret pré-maître

Après la validation réussie de SSL Certificate, la phase d'échange de clés commence.

Le client génère un secret pré-maître, qui est une valeur aléatoire utilisée pour créer les clés de cryptage symétriques de la session. Ce secret pré-maître est crypté à l'aide de la clé Public Key du serveur à partir de SSL Certificate et envoyé au serveur. Seul le serveur, qui possède la clé Private Key correspondante, peut décrypter ce secret pré-maître.

La sécurité de cette phase dépend entièrement de la force de la paire de clés SSL Certificate.

Les SSL Certificates modernes prennent en charge différentes longueurs de clés, y compris les clés 2048-bit RSA et ECC, offrant une sécurité solide pour le processus d'échange de clés. Le choix du type et de la longueur de la clé a une incidence sur les niveaux de sécurité et les performances.

Le client et le serveur possèdent désormais le même secret pré-maître et les deux nombres aléatoires échangés précédemment.

À l'aide d'un algorithme prédéterminé, les deux parties génèrent indépendamment le même ensemble de clés de chiffrement symétriques à partir de ces valeurs partagées, ce qui garantit que les deux parties disposent de clés identiques sans jamais transmettre les clés symétriques réelles sur le réseau.

Dérivation de la clé de session et activation du chiffrement

La phase finale de la poignée de main consiste à dériver les clés de session et à activer la suite de chiffrement choisie.

À l'aide du secret pré-maître et des valeurs aléatoires échangées précédemment, le client et le serveur génèrent plusieurs clés : une clé d'écriture client pour le chiffrement des données envoyées du client au serveur, une clé d'écriture serveur pour le chiffrement des données envoyées du serveur au client, et des vecteurs d'initialisation pour certains modes de chiffrement.

Une fois ces clés générées, les deux parties envoient un message Change Cipher Spec.

Ce message indique que toutes les communications ultérieures seront chiffrées à l'aide des clés nouvellement établies. Il est suivi d'un message Finished envoyé par les deux parties, qui est le premier message chiffré à l'aide des nouvelles clés de session. Ce message contient un hachage de tous les messages de poignée de main précédents, ce qui permet à chaque partie de vérifier que la poignée de main s'est déroulée avec succès et sans altération.

Différents types de poignée de main SSL/TLS

Les poignées de main SSL/TLS ne sont pas toutes identiques.

Le processus peut varier en fonction du type de SSL Certificate, de la suite de chiffrement sélectionnée et de l'utilisation ou non de la reprise de session.

Une poignée de main complète a lieu lorsqu'un client se connecte à un serveur pour la première fois ou lorsque la reprise de session n'est pas disponible.

Cela implique toutes les étapes décrites ci-dessus et prend généralement plusieurs allers-retours entre le client et le serveur. Des poignées de main abrégées ont lieu lorsque la reprise de session est utilisée, ce qui permet aux clients de se reconnecter en utilisant les paramètres de session précédemment établis, réduisant ainsi de manière significative le temps de connexion.

SSL Certificates Les systèmes d'information de l'UE prennent en charge à la fois la poignée de main complète et la poignée de main abrégée.

Les sites SSL Certificates modernes sont dotés de fonctions avancées qui permettent d'optimiser la poignée de main, comme TLS 1.3, qui réduit le nombre d'allers-retours nécessaires à l'établissement de connexions sécurisées.

Améliorations de la poignée de mainTLS 1.3

La dernière version du protocole TLS, TLS 1.3, apporte des améliorations significatives au processus de prise de contact.

Ces améliorations réduisent la latence, améliorent la sécurité et simplifient le processus global. La poignée de main TLS 1.3 nécessite moins d'allers-retours entre le client et le serveur, établissant souvent des connexions sécurisées en un seul aller-retour, contre deux ou trois pour les versions antérieures.

TLS 1.3 élimine la prise en charge des anciennes suites de chiffrement, moins sûres, et met en œuvre par défaut un secret parfait.

Cela signifie que même si l'adresse Private Key d'un serveur est compromise à l'avenir, le trafic crypté précédemment enregistré ne peut pas être décrypté. La version moderne de SSL Certificates prend entièrement en charge TLS 1.3, ce qui garantit que les sites web et les applications peuvent tirer parti de ces améliorations.

La poignée de main simplifiée de TLS 1.3 réduit également la surface d'attaque.

Elle élimine la complexité inutile et les vulnérabilités potentielles présentes dans les versions antérieures du protocole. SSL Certificates avec la prise en charge de TLS 1.3 bénéficient de ces améliorations de la sécurité tout en maintenant la compatibilité avec les systèmes plus anciens.

Problèmes courants liés à l'échange de données et dépannage

Malgré la robustesse du processus de prise de contact SSL/TLS, divers problèmes peuvent empêcher l'établissement d'une connexion réussie.

Les problèmes les plus courants sont les échecs de validation de SSL Certificate, les incohérences dans la suite de chiffrement, les incompatibilités de version de protocole et les problèmes de connectivité réseau.

SSL Certificate Les échecs de validation sont parmi les problèmes les plus fréquents de la poignée de main.

Ils peuvent être dus à l'expiration de SSL Certificates, à des chaînes SSL Certificate incorrectes, à la non-concordance des noms de domaine ou à SSL Certificates provenant d'autorités non fiables. Une construction correcte de la chaîne SSL Certificate et une validation précise du domaine permettent de minimiser ces problèmes.

La non-concordance des suites de chiffrement se produit lorsque le client et le serveur ne parviennent pas à se mettre d'accord sur une méthode de chiffrement commune.

Cela se produit généralement lorsque l'une des parties ne prend en charge que des suites de chiffrement obsolètes alors que l'autre a besoin d'options modernes et sûres. Les sites SSL Certificates modernes prennent en charge un large éventail de suites de chiffrement, ce qui garantit la compatibilité avec les systèmes existants et les exigences actuelles en matière de sécurité.

Optimisation des performances pour les poignées de main SSL/TLS

Bien que la sécurité soit la première préoccupation, les performances de la poignée de main ont un impact significatif sur l'expérience de l'utilisateur.

Une poignée de main lente peut augmenter le temps de chargement des pages et créer des retards frustrants pour les visiteurs du site web. Plusieurs techniques d'optimisation peuvent améliorer les performances de la poignée de main sans compromettre la sécurité.

La reprise de session est l'une des techniques d'optimisation les plus efficaces.

En mettant en cache les paramètres de la session, les clients peuvent se reconnecter aux serveurs en utilisant une poignée de main abrégée qui nécessite moins de ressources informatiques et d'allers-retours sur le réseau. SSL Certificates prend en charge divers mécanismes de reprise de session, notamment les identifiants de session et les tickets de session.

SSL Certificate L'optimisation des chaînes est un autre facteur important.

SSL Certificate Des chaînes Chained Root plus courtes réduisent la quantité de données transmises pendant la poignée de main, tandis qu'une configuration intermédiaire correcte de SSL Certificate garantit que les clients peuvent construire des chemins de confiance complets vers les autorités racine.

Considérations de sécurité et meilleures pratiques

Le processus de poignée de main SSL/TLS nécessite une mise en œuvre et une configuration appropriées pour maintenir la sécurité.

Plusieurs bonnes pratiques doivent être suivies lors du déploiement de SSL Certificates afin de garantir une protection maximale contre les différents vecteurs d'attaque.

Utilisez toujours la dernière version prise en charge de TLS tout en maintenant la compatibilité avec les clients légitimes.

Désactiver la prise en charge des protocoles obsolètes tels que SSL 2.0 et SSL 3.0, qui contiennent des vulnérabilités connues. Configurer les suites de chiffrement de manière à privilégier les options modernes et sûres tout en évitant les algorithmes faibles ou obsolètes.

Le renouvellement et le contrôle réguliers de SSL Certificate sont essentiels au maintien de la sécurité.

Les SSL Certificates expirés provoquent des échecs de la poignée de main et des avertissements de sécurité, ce qui peut inciter les utilisateurs à quitter votre site web. Trustico® propose des services de surveillance SSL Certificate et des rappels de renouvellement pour aider à prévenir les problèmes d'expiration.

Choisir le bon SSL Certificate pour des performances optimales

Les différents types de SSL Certificates peuvent avoir un impact sur les performances et la sécurité de la poignée de main de différentes manières.

Domain Validation (DV) SSL Certificates ont généralement les délais d'émission les plus courts et les exigences de validation les plus simples, ce qui les rend idéaux pour les besoins de cryptage de base. Organization Validation (OV) et Extended Validation (EV) SSL Certificates fournissent une vérification supplémentaire de l'identité.

Wildcard Les certificats d'authentification et les certificats d'authentification de Multi Domain SSL Certificates peuvent avoir un impact sur les performances de la poignée de main.

Ces types de SSL Certificate vous permettent de sécuriser plusieurs domaines ou sous-domaines avec un seul SSL Certificate, ce qui simplifie la gestion tout en maintenant la sécurité. Trustico® offre diverses options SSL Certificate pour répondre à différents besoins organisationnels.

L'avenir de la technologie de la poignée de main SSL/TLS

Le processus de poignée de main SSL/TLS continue d'évoluer avec les nouvelles technologies et les nouvelles exigences en matière de sécurité.

Les tendances émergentes comprennent la préparation à la cryptographie post-quantique, l'amélioration des fonctions de confidentialité et l'optimisation des performances.

La cryptographie post-quantique représente une considération importante pour l'avenir.

Les ordinateurs quantiques pourraient éventuellement être capables de casser les systèmes cryptographiques à clé publique actuels. Des recherches sont en cours sur les algorithmes résistants aux quanta qui pourraient être intégrés dans les futures versions de TLS.

Les fonctions améliorées de protection de la vie privée visent à protéger encore plus d'informations au cours du processus d'échange de données.

Encrypted Client Hello (ECH) empêche les observateurs du réseau de déterminer quels sites web spécifiques les utilisateurs visitent, même lorsqu'ils surveillent le trafic crypté. Au fur et à mesure que ces technologies évolueront, SSL Certificates les prendra en charge afin d'assurer une protection maximale de la vie privée.

Comprendre les principes fondamentaux de la poignée de main SSL/TLS

La compréhension du processus d'échange SSL/TLS est cruciale pour toute personne responsable de la sécurité sur le web.

Le processus de poignée de main peut sembler complexe, mais avec une configuration correcte de SSL Certificates, il devient une méthode transparente et hautement sécurisée pour établir des communications cryptées.

SSL Certificates La configuration de optimise chaque aspect du processus de poignée de main, depuis les messages initiaux d'accueil du client jusqu'à l'activation finale du chiffrement.

Trustico® propose des options complètes sur SSL Certificate pour vous permettre de trouver la solution adaptée à vos besoins spécifiques en matière de sécurité et de performances, avec l'appui de normes de sécurité de pointe et d'une assistance technique spécialisée.